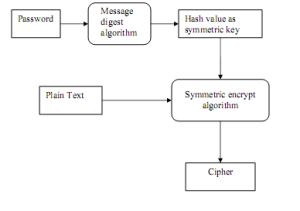

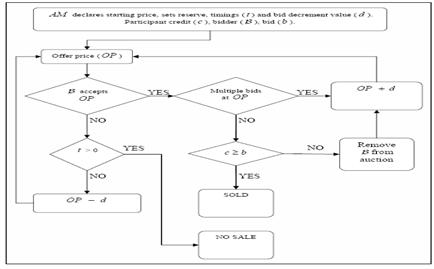

Password Based Encryption (PBE) secara luas biasanya digunakan untuk menyimpan informasi rahasia. Pada dasarnya PBE merupakan mekanisme pembuatan kunci simetrik dengan menggunakan password kemudian dilakukan penghitungan nilai digest-nya menggunakan algoritma fungsi hash. Untuk proses yang dilakukan pada PBE sederhana digambarkan oleh Gambar1.

Gambar 1.Flowchart proses PBE sederhana

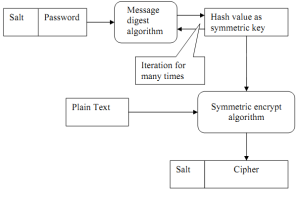

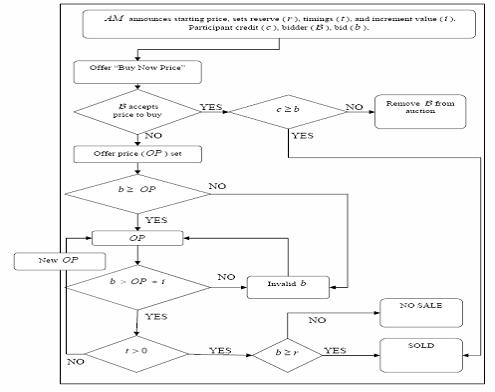

Kekuatan dari PBE tergantung pada panjang password yang digunakan (Garms, 2006). Akan tetapi semakin panjang password akan membuat user kesulitan untuk mengingat password tersebut. Oleh karena itu, digunakan sebuah salt untuk memperkuat mekanisme PBE pada Gambar 2.15. Mekanisme tersebut digambarkan pada Gambar 2.

Gambar 2. Flowchart PBE dengan salt

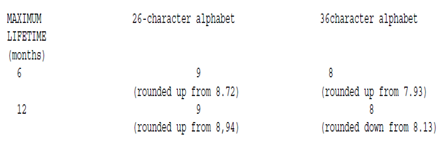

Dalam FIPS 112 mengenai Password Usage, disebutkan bahwa terdapat beberapa parameter dasar yang mempengaruhi panjang suatu password yang nantinya mempengaruhi terhadap tingkap kekuatan password tersebut. Parameter-parameter tersebut diantaranya yaitu :

- L = maksimal lifetime dari sebuah password untuk dapat digunakan. Maksimal lifetime suatu password tidak lebih dari satu tahun (FIPS 112, 1985).

- P = probabilitas dari suatu password dapat ditebak selama masa lifetime-nya. Diasumsikan bahwa proses menebak password dilakukan secara terus-menerus.

- R = jumlah tebakan per waktu yang mungkin dilakukan.

- S = password space , maksudnya adalah jumlah kemungkinan total password unique yang dapat dibangkitkan.

Adapun hubungan dari keempat parameter di atas dapat dituliskan dalam bentuk :

P = L x R/S;

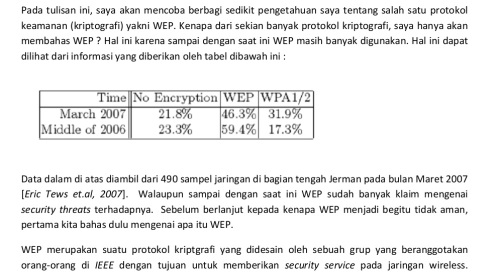

Pada Tabel 1 diberikan informasi mengenai syarat minimum panjang password beserta lifetime-nya, baik itu untuk yang 26 huruf maupun untuk yang 36 huruf-angka.

Tabel 1. Panjang Password (FIPS 112)

Referensi :

Garms, Jess dan Deniel Somerfield. 2006. Password Based Encryption in J2ME. Motorola

Pada tahun 2006, dua orang peneliti dari IEEE melakukan penelitian mengenai skema key agreement. Mereka mencoba memberikan solusi keamanan pada suatu infrastruktur jaringan. Mengingat bahwa selain aspek keamanan maka perlu juga diperhatikan aspek kecepatan layanan, sehingga perlu mempertimbangkan dengan seksama mengenai tools atau skema yang akan diterapkan pada sebuah infrastruktur jaringan. Kedua peneliti itu yaitu Yun Zhou dan Yuguang Fang.

Pada tahun 2006, dua orang peneliti dari IEEE melakukan penelitian mengenai skema key agreement. Mereka mencoba memberikan solusi keamanan pada suatu infrastruktur jaringan. Mengingat bahwa selain aspek keamanan maka perlu juga diperhatikan aspek kecepatan layanan, sehingga perlu mempertimbangkan dengan seksama mengenai tools atau skema yang akan diterapkan pada sebuah infrastruktur jaringan. Kedua peneliti itu yaitu Yun Zhou dan Yuguang Fang.

Recent Comments